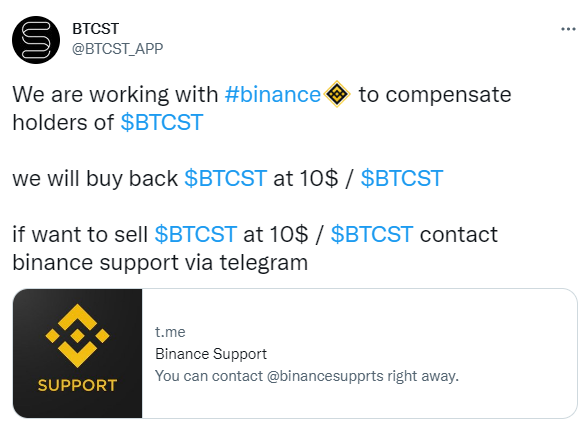

최근 바이낸스에서 상장폐지된 BTCST 토큰 프로젝트를 사칭한 트위터 계정이 19일 트위터를 통해 “우리는 BTCST 보유자에게 보상하기 위해 BTCST를 개당 10 달러에 바이백 할 계획이며, 이를 위해 바이낸스팀과 협력하고 있다”고 밝혔다.

이어 “만약 BTCST를 10 달러에 매도하고 싶은 보유자는 텔레그램을 통해 바이낸스 지원팀에 문의하면 된다”고 덧붙였다. 해당 사칭 계정은 이 트윗과 함께 바이낸스 지원팀으로 표시된 (사칭) 텔레그램 채널 링크도 함께 공유했다.

지난 16일에는 BAYC 및 MAYC 생태계 연계 토큰인 에이프코인(APE) 스테이킹 플랫폼인 에이프스테이크(apestake.io)의 개발사 호라이즌랩스가 공식 트위터를 통해 “최근 구글 광고를 중심으로 에이프스테이크를 사칭하는 스캠 피싱 사이트가 성행하고 있다”고 경고했다.

호라이즌랩스는 “에이프스테이크의 유일한 공식 링크는 ‘apestake.io’이며, 구글 검색을 통한 사이트 접근을 지양하고, 공식 사이트를 브라우저에 즐겨찾기해 접속하는 것을 권장한다”고 당부했다.

이어서 “현재 우리 보안팀은 구글 검색, 광고 등에서 발견된 피싱 사이트 11 곳을 신고 및 제거한 상태며, 그중 3개의 도메인을 삭제시켰다”고도 언급했다.

또한 이날 암호화폐 및 블록체인 전문 보안업체 블록섹의 경우, 공식 블로그를 통해 “탈중앙화 암호화폐 거래 프로토콜 스시스왑(SUSHI) 내 ‘KashiPairMediumRiskV1’ 컨트랙트에서 로직 버그를 발견했다”는 분석을 내놨다.

블록섹은 “우리 분석팀은 해당 버그를 지난달 발견했고 스시스왑 측에 이를 전달했다. 스시스왑은 현재 이 문제를 해결하기 위한 조치를 취하고 있다”면서, “공격자는 해당 버그를 악용해 두 차례 공격을 감행했고 각각 9,466 USDC, 110,911 MIM이 탈취됐다”고 설명했다.

또 “추가 조사 결과, 이 버그에 노출된 풀이 수십 개인 것으로 확인됐으며 다행히 대부분은 조치를 취하고 있다”고 덧붙였다.

한편, 지난 15일(현지시간) 웹3 브라우저 오페라가 악성 탈중앙화 애플리케이션(dApp) 및 암호화폐 월렛 시드 문구 피싱 공격 등을 방지할 수 있는 웹3 보안툴 ‘웹3 가드’의 출시를 발표했다.

해당 툴은 악성코드 등 보안 리스크를 실시간으로 감시해 위험에 노출된 사용자에게 취약성을 경고하는 것은 물론, 수집된 악성 행위자들의 월렛 주소를 토대로 블랙리스트를 생성해 오페라 암호화폐 월렛 내 ‘악성 주소 검색’하기 기능도 지원된다.