도커 API 악용한 암호화폐 채굴 악성코드가 발견됐다.

카스퍼스키는 카스퍼스키 시큐리티 서비스(Kaspersky Security Services) 보안 전문가들이 컨테이너화된 환경을 대상으로 암호화폐 데로(Dero)를 채굴하기 위한 악성코드를 배포하는 정교한 사이버 공격을 확인했다고 밝혔다.

보안 전문가들에 따르면 공격자들은 오픈소스 컨테이너 개발 플랫폼 도커(Docker)의 노출된 도커 API를 악용한다.

현재 매달 평균 500여건의 도커 API 기본 포트가 취약한 상태로 외부에 노출돼있는 것으로 파악됐다.

카스퍼스키 시큐리티 서비스는 침해평가 프로젝트를 진행하는 중 도커를 통한 악성코드 유포를 발견했다.

특히 암호화폐 채굴기와 다른 취약한 컨테이너 네트워크로 확산시키는 전파형 악성코드가 침해된 시스템에 주입되는 것을 확인했다.

카스퍼스키는 컨테이너 기반 인프라를 운영하면서 강력한 보안 통제 없이 도커 API를 외부에 노출하고 있는 모든 기업이 잠재적 공격 대상이 될 수 있다고 분석했다.

공격 우려 기업으로는 기술 기업, 소프트웨어 개발사, 호스팅 제공업체, 클라우드 서비스 제공업체(CSP), 기타 다수 기업 등이 포함된다.

검색엔진 쇼단에 따르면 도커 API 기본포트가 노출된 지역은 중국이 월 평균 138건으로 가장 많았다. 그 뒤로 독일(97건), 미국(58건), 브라질(16건), 싱가포르(13건) 순이었다.

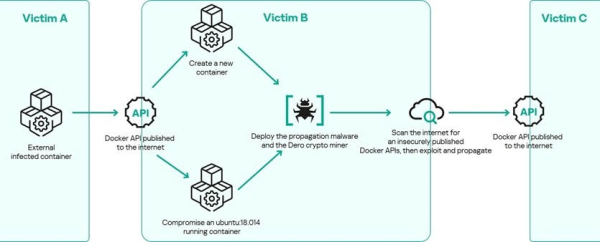

사이버 공격은 공격자가 노출된 도커 API를 식별하면, 기존 컨테이너를 침해하거나, 표준 우분투(Ubuntu) 이미지를 기반으로 새로운 악성 컨테이너를 생성하는 방식으로 이뤄졌다.

이후 감염된 컨테이너에는 ‘엔진엑스(nginx)’와 ‘클라우드(cloud)’라는 두 가지 악성코드가 주입된다. ‘클라우드’는 데로 암호화폐 채굴기이고, ‘엔진엑스’는 지속성을 유지하고 채굴기의 실행을 보장해 다른 노출된 환경을 스캔하는 악성 소프트웨어다.

이는 보안 조치가 즉시 도입되지 않을 경우, 감염된 각 컨테이너가 새로운 공격 출발점이 되어 감염이 기하급수적으로 증가할 가능성을 보여준다.

이효은 카스퍼스키 한국지사장은 “이번 도커 API 공격 캠페인은 한국의 클라우드 네이티브 비즈니스에 위협이 된다”면서 “모든 기업은 즉시 컨테이너 구성을 점검하고, 런타임 보호를 구현해 주요 산업 전반의 컨테이너 보안 기준을 강화해야 한다”라고 강조했다.